Jak skutecznie zabezpieczyć dane w firmie?

W dobie cyfryzacji i rosnącej liczby zagrożeń w sieci, ochrona danych stała się priorytetem dla każdej firmy. Skuteczne zabezpieczenie informacji wymaga nie tylko zaawansowanych technologii, ale również świadomego podejścia do polityki bezpieczeństwa. W artykule omówimy najważniejsze kroki, które pozwolą na minimalizację ryzyka wycieku danych oraz zapewnienie integralności i poufności kluczowych informacji biznesowych. Dowiedz się, jak wdrożyć skuteczne strategie ochrony danych i jakie narzędzia mogą okazać się nieocenione w tej walce.

Dlaczego bezpieczeństwo danych to priorytet dla firm?

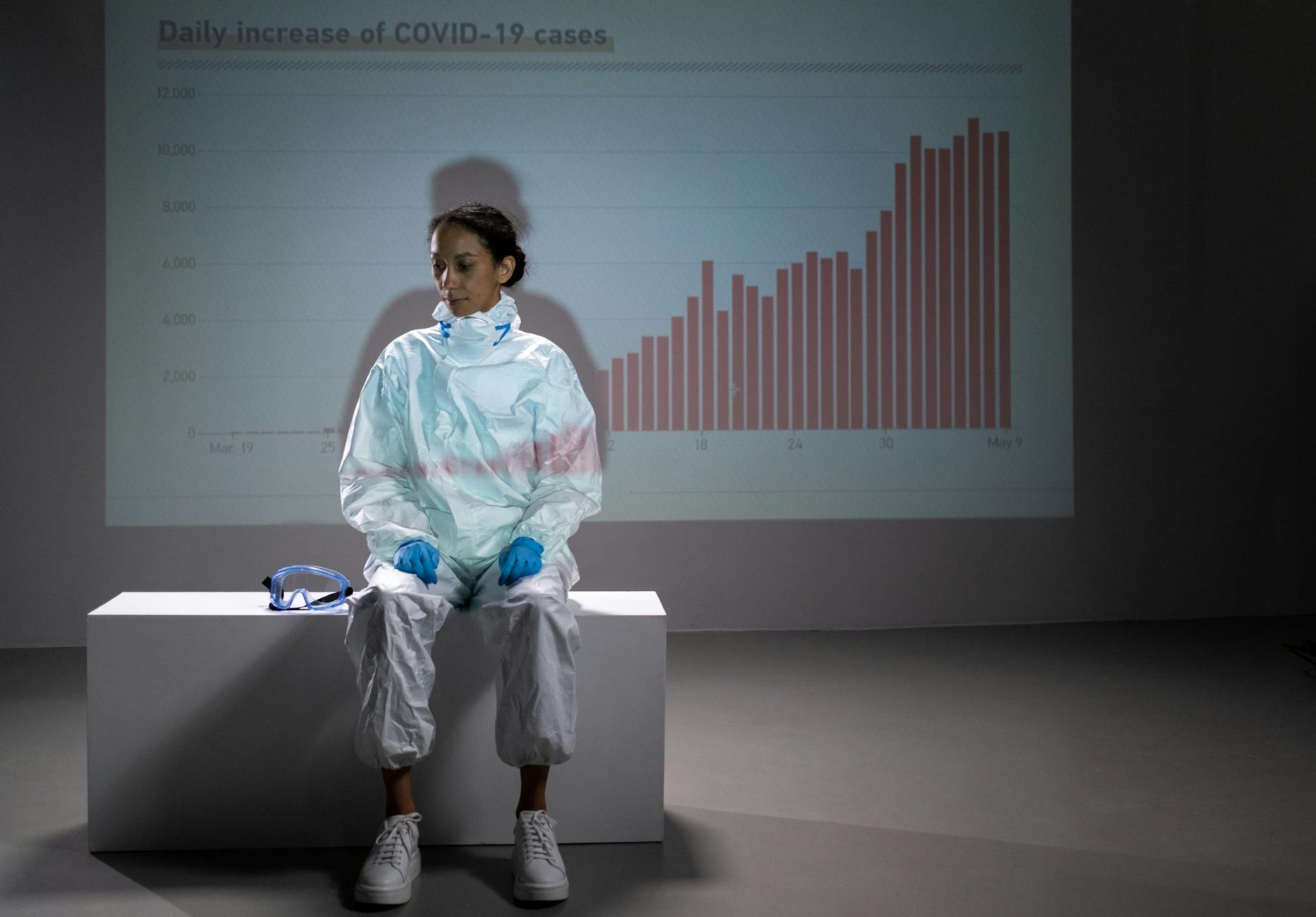

Bezpieczeństwo danych stało się jednym z najważniejszych aspektów funkcjonowania współczesnych firm. W dobie cyfryzacji, kiedy coraz więcej procesów odbywa się online, ochrona informacji jest niezbędna. Utrata danych może prowadzić do poważnych konsekwencji, takich jak utrata zaufania klientów czy kary finansowe.

Firmy przetwarzają ogromne ilości danych osobowych, finansowych i handlowych. Każde naruszenie bezpieczeństwa może mieć daleko idące skutki. Dlatego tak ważne jest, aby przedsiębiorstwa zrozumiały znaczenie ochrony swoich zasobów cyfrowych.

Nie tylko duże korporacje, ale także małe i średnie przedsiębiorstwa muszą dbać o bezpieczeństwo danych. Cyberprzestępcy często atakują mniejsze firmy, ponieważ te nie zawsze posiadają wystarczające zabezpieczenia. Świadomość zagrożeń i odpowiednie przygotowanie mogą znacząco zmniejszyć ryzyko ataków.

Inwestowanie w bezpieczeństwo IT to inwestycja w przyszłość firmy. Koszty związane z naruszeniem danych są znacznie wyższe niż te poniesione na wdrożenie systemów ochrony. Zabezpieczenie danych to także element budowania reputacji i wiarygodności firmy na rynku.

Dodatkowo, rosnące wymagania prawne, takie jak RODO, nakładają na firmy obowiązek ochrony danych osobowych. Niedostosowanie się do tych przepisów może skutkować wysokimi karami finansowymi oraz utratą reputacji.

W obliczu rosnącej liczby zagrożeń cybernetycznych, firmy muszą być przygotowane na różne scenariusze. Wdrożenie skutecznej polityki bezpieczeństwa to nie tylko ochrona przed atakami, ale także minimalizacja skutków potencjalnych incydentów.

Najczęstsze zagrożenia cybernetyczne w biznesie

Współczesne firmy muszą stawić czoła różnorodnym zagrożeniom cybernetycznym. Jednym z najpowszechniejszych jest phishing, który polega na wyłudzaniu poufnych informacji poprzez podszywanie się pod zaufane instytucje.

Ransomware to kolejne groźne zagrożenie, które polega na zaszyfrowaniu danych firmowych i żądaniu okupu za ich odblokowanie. Ataki tego typu mogą sparaliżować działalność firmy i spowodować znaczne straty finansowe.

Złośliwe oprogramowanie, znane jako malware, to kolejna grupa zagrożeń. Może ono przybierać różne formy, od wirusów po trojany, i jest często wykorzystywane do kradzieży danych lub uszkodzenia systemów.

Ataki typu DDoS (Distributed Denial of Service) mają na celu przeciążenie zasobów serwera, co prowadzi do czasowego wyłączenia usług online. Takie incydenty mogą znacząco wpłynąć na działalność operacyjną firmy i jej reputację.

Kolejnym zagrożeniem są wewnętrzne naruszenia bezpieczeństwa. Pracownicy mogą przypadkowo lub celowo udostępnić poufne dane osobom trzecim. Dlatego tak ważne jest regularne szkolenie personelu w zakresie cyberbezpieczeństwa.

Nie można również zapominać o lukach w oprogramowaniu, które mogą być wykorzystane przez hakerów do uzyskania nieautoryzowanego dostępu do systemów firmowych. Regularne aktualizacje i monitorowanie systemów to kluczowe działania prewencyjne.

Jak wdrożyć politykę bezpieczeństwa IT?

Aby skutecznie wdrożyć politykę bezpieczeństwa IT, firma musi najpierw przeprowadzić dokładną analizę ryzyka. Pozwoli to na identyfikację potencjalnych zagrożeń oraz ocenę ich wpływu na działalność przedsiębiorstwa.

Kolejnym krokiem jest opracowanie jasnych zasad i procedur dotyczących ochrony danych. Powinny one obejmować zarówno aspekty techniczne, jak i organizacyjne, takie jak zarządzanie dostępem do informacji czy regularne tworzenie kopii zapasowych.

Ważnym elementem polityki bezpieczeństwa IT jest edukacja pracowników. Szkolenia z zakresu cyberbezpieczeństwa powinny być regularnie organizowane, aby zwiększać świadomość zagrożeń i uczyć właściwych reakcji na incydenty.

Należy również zainwestować w odpowiednie narzędzia technologiczne, takie jak zapory ogniowe, systemy wykrywania intruzów czy oprogramowanie antywirusowe. Ich zadaniem jest ochrona sieci i danych przed atakami zewnętrznymi.

Kontrola i monitorowanie systemów informatycznych to kluczowy element polityki bezpieczeństwa IT. Regularne audyty i testy penetracyjne pozwalają na wykrycie ewentualnych luk i ich szybkie usunięcie.

Warto również opracować plan reakcji na incydenty. Powinien on zawierać szczegółowe instrukcje dotyczące działań w przypadku naruszenia bezpieczeństwa oraz procedury odzyskiwania danych po ataku.

Narzędzia do zabezpieczenia danych – przegląd rozwiązań

Na rynku dostępnych jest wiele narzędzi do zabezpieczania danych firmowych. Jednym z najważniejszych jest oprogramowanie antywirusowe, które chroni przed złośliwym oprogramowaniem i innymi zagrożeniami cybernetycznymi.

Kolejnym istotnym rozwiązaniem są zapory ogniowe (firewall), które kontrolują ruch sieciowy i blokują nieautoryzowane próby dostępu do systemu. Ich konfiguracja powinna być regularnie aktualizowana zgodnie z najnowszymi standardami bezpieczeństwa.

Systemy wykrywania intruzów (IDS) to kolejne narzędzie, które pozwala na identyfikację podejrzanych działań w sieci firmowej. IDS mogą działać w trybie pasywnym lub aktywnym, w zależności od potrzeb przedsiębiorstwa.

Szyfrowanie danych to kluczowy element ochrony informacji przed nieautoryzowanym dostępem. Dzięki zastosowaniu zaawansowanych algorytmów szyfrowania, dane są chronione nawet w przypadku ich przechwycenia przez osoby trzecie.

Narzędzia do zarządzania dostępem pozwalają na kontrolę nad tym, kto ma dostęp do poszczególnych zasobów informatycznych w firmie. Dzięki nim można ograniczyć ryzyko nieautoryzowanego dostępu do poufnych danych.

Kopie zapasowe (backup) są niezbędnym elementem strategii zabezpieczania danych. Regularne tworzenie backupów pozwala na szybkie przywrócenie informacji w przypadku ich utraty lub uszkodzenia systemu.

Backup danych – najlepsze praktyki

Backup danych to kluczowy element strategii ochrony informacji w firmie. Jedną z najlepszych praktyk jest regularne tworzenie kopii zapasowych w różnych lokalizacjach – zarówno fizycznych, jak i w chmurze.

Automatyzacja procesu backupu pozwala na minimalizację ryzyka pominięcia tego ważnego kroku. Dzięki odpowiednim narzędziom można skonfigurować harmonogram tworzenia kopii zapasowych zgodnie z potrzebami firmy.

Kopie zapasowe powinny być regularnie testowane pod kątem możliwości ich przywrócenia. Tylko wtedy można mieć pewność, że dane będą dostępne w przypadku awarii systemu lub ataku cybernetycznego.

Zastosowanie strategii 3-2-1 jest jedną z najskuteczniejszych metod zabezpieczania danych. Polega ona na przechowywaniu trzech kopii zapasowych na dwóch różnych nośnikach oraz jednej kopii poza siedzibą firmy.

Szyfrowanie kopii zapasowych to dodatkowy krok w kierunku zabezpieczenia danych przed nieautoryzowanym dostępem. Dzięki temu nawet w przypadku kradzieży nośnika dane pozostają chronione.

Kopie zapasowe powinny obejmować wszystkie kluczowe dane firmowe, a nie tylko wybrane pliki czy bazy danych. Tylko wtedy możliwe jest pełne odtworzenie działalności po incydencie utraty danych.

Szkolenia pracowników w zakresie cyberbezpieczeństwa

Edukacja pracowników to jeden z najważniejszych elementów strategii ochrony danych w firmie. Regularne szkolenia z zakresu cyberbezpieczeństwa zwiększają świadomość zagrożeń i uczą właściwych reakcji na incydenty.

Program szkoleniowy powinien obejmować różnorodne aspekty związane z bezpieczeństwem IT, takie jak rozpoznawanie prób phishingu czy bezpieczne korzystanie z sieci Wi-Fi. Dzięki temu pracownicy będą lepiej przygotowani na potencjalne zagrożenia.

Kultura bezpieczeństwa w firmie powinna być budowana na każdym szczeblu organizacji. Wszyscy pracownicy, niezależnie od stanowiska, powinni być świadomi swojej roli w ochronie danych firmowych.

Dostosowanie szkoleń do specyfiki działalności firmy pozwala na lepsze zrozumienie realnych zagrożeń i sposobów ich neutralizacji. Szkolenia powinny być praktyczne i angażujące, aby efektywnie przekazywać wiedzę.

Częstotliwość szkoleń powinna być dostosowana do dynamiki zmian w zakresie zagrożeń cybernetycznych. Regularne aktualizacje programu szkoleniowego pozwalają na bieżąco reagować na nowe wyzwania związane z bezpieczeństwem IT.

Warto również rozważyć organizację symulacji ataków cybernetycznych, które pozwolą pracownikom na praktyczne przećwiczenie procedur reagowania na incydenty oraz ocenę skuteczności wdrożonych mechanizmów ochrony.

Przykłady ataków na firmy i lekcje, jakie warto z nich wyciągnąć

Jednym z najbardziej znanych ataków cybernetycznych był incydent z udziałem firmy Sony Pictures w 2014 roku. Hakerzy uzyskali dostęp do poufnych danych oraz opublikowali je w sieci, co spowodowało ogromne straty finansowe i reputacyjne dla firmy.

Atak ransomware WannaCry z 2017 roku dotknął setki tysięcy komputerów na całym świecie, w tym wiele dużych korporacji oraz instytucji publicznych. Skutkiem tego incydentu była konieczność inwestycji w lepsze zabezpieczenia oraz edukację pracowników.

Kolejny przykład to atak na firmę Target w 2013 roku, gdzie hakerzy uzyskali dostęp do danych kart kredytowych milionów klientów. Incydent ten uwidocznił potrzebę lepszego zabezpieczania informacji finansowych oraz wdrażania zaawansowanych technologii ochrony danych.

Niedawny atak na Colonial Pipeline pokazał, jak duże znaczenie ma zabezpieczenie infrastruktury krytycznej przed cyberzagrożeniami. W wyniku tego incydentu doszło do zakłóceń w dostawach paliwa na dużą skalę.

Lekcją płynącą z tych ataków jest konieczność ciągłego doskonalenia mechanizmów ochrony oraz szybkiej reakcji na incydenty bezpieczeństwa. Firmy muszą być przygotowane na różnorodne scenariusze zagrożeń oraz mieć plan działania w przypadku ich wystąpienia.

Zrozumienie przyczyn i skutków tych incydentów pozwala firmom lepiej przygotować się na przyszłość oraz minimalizować ryzyko wystąpienia podobnych sytuacji we własnej działalności.